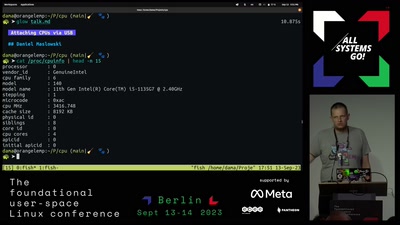

Search for person "Daniel J H"

next

56 min

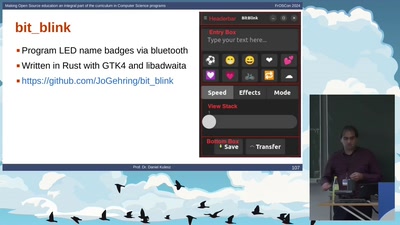

Making Open Source education an integral part of the curriculum in Computer Science…

A personal reflection

63 min

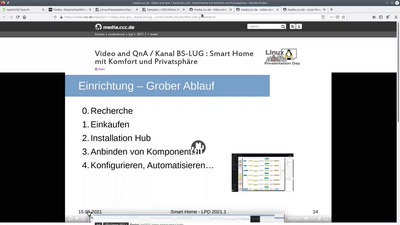

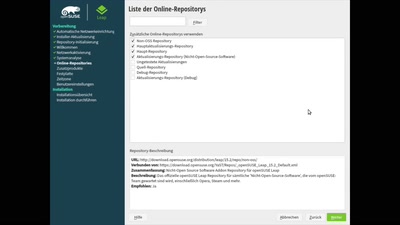

Video and QnA / Kanal LUG-VS : Installation von openSUSE Leap.15 KDE-Desktop

Mit der virtuellen Maschinenverwaltung (QUEMU/KVM)

74 min